Настройка доверия между доменом Red OS IPA (Identity, Policy and Audit) и Microsoft Active Directory (AD) нужна для обеспечения безопасной совместной работы разнородных ИТ‑сред в организациях, где используются и Linux‑системы (на базе Red OS), и Windows‑инфраструктура.

Ключевые цели настройки доверия

- Единая аутентификация пользователей

Пользователи AD могут входить в системы на Red OS без повторной регистрации, и наоборот — пользователи IPA получают доступ к ресурсам AD. Это упрощает работу и снижает нагрузку на службу поддержки. - Централизованное управление доступом

Администраторы могут назначать права доступа к ресурсам обеих сред из единой точки, опираясь на группы и политики безопасности из обоих доменов. - Интеграция сервисов и приложений

Приложения и службы (файловые серверы, почтовые системы, базы данных и т. п.), работающие в разных средах, получают возможность проверять подлинность пользователей через доверенные домены. - Соблюдение требований безопасности и аудита

Доверие позволяет сохранять единые политики аудита и логирования: события аутентификации и доступа фиксируются в обеих системах, что важно для соответствия стандартам (например, PCI DSS, ФЗ‑152 и др.). - Упрощение миграции и гибридных сред

В сценариях постепенного перехода с AD на IPA (или наоборот) доверие обеспечивает плавный переход: пользователи и сервисы продолжают работать без перебоев. - Снижение административных издержек

Исключается необходимость дублировать учётные записи в обеих системах, что сокращает время на администрирование и риск ошибок. - Поддержка кросс‑доменных групповых политик

Можно применять политики безопасности (например, требования к паролям, ограничения сеансов) к пользователям из обоих доменов. - Обеспечение работы корпоративных приложений

Многие корпоративные приложения (ERP, CRM, системы документооборота) требуют интеграции с каталогом пользователей. Доверие между IPA и AD позволяет им «видеть» пользователей из обеих сред.

Исходные данные для тестовой настройки

Сервер Red OS с IPA-доменом.

- Hostname: srv-ipa-01

- Domain: ipasngp.com

- IP Address: 10.213.7.104

Windows Server с доменом Active Directory (уровень AD 2008r2)

- Hostname: srv-win-01

- Domain: sngp.com

- IP Address: 10.213.7.103

Настройка Red OS в качестве контроллера IPA-домена

Подготовка окружения

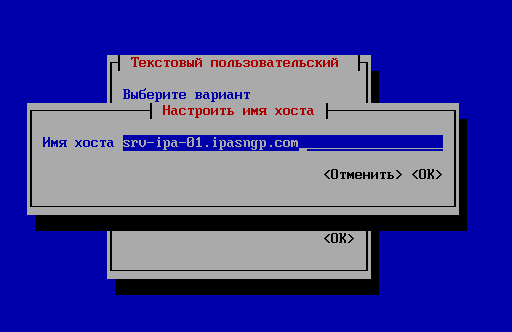

Используя утилиту nmtui настраиваем сетевые параметры и имя хоста.

# nmtui

Вносим изменения в /etc/nsswitch.conf.

hosts: files dnsОтключаем systemd-resolved исправляем файл /etc/systemd/resolved.conf и меняем параметр DNSStubListener на no.[Resolve]

#DNS=

#FallbackDNS=

#Domains=

#DNSSEC=no

#DNSOverTLS=no

#MulticastDNS=no

#LLMNR=resolve

#Cache=yes

#CacheFromLocalhost=no

DNSStubListener=no

#DNSStubListenerExtra=

#ReadEtcHosts=yes

#ResolveUnicastSingleLabel=noПерезапускаем службу systemd-resolved:

# systemctl restart systemd-resolved.serviceДобавляем записи в /etc/hosts описывающие адрес и имя домена в строго определенном порядке сначала FQDN и после через пробел имя хоста.

10.213.7.104 srv-ipa-01.ipasngp.com srv-ipa-01Принудительно указываем имя хоста в файле /etc/sysconfig/network:

HOSTNAME=srv-ipa-01Устанавливаем пакеты:

# dnf install ipa-server-dns pki-ca pki-kra pki-acme

Настройка контроллера домена

Для развертывания нам надо запустить мастер настройки ответить на ряд вопросов.

# ipa-server-installВключаем интегрированный DNS-сервер.

Do you want to configure integrated DNS (BIND)? [no]: yesСледующим пунктом указываем полное имя хоста включая будущий домен.

Server host name [srv-ipa-01.ipasngp.com]:srv-ipa-01.ipasngp.com.ipasngp.comИмя домена будет определено автоматически.

Please confirm the domain name [ipasngp.com]:Realm аналогично определен автоматически.

Please provide a realm name [IPA.SNGPCOM]Задаем пароли сервисных пользователей.

Directory Manager password:

Password (confirm):

The IPA server requires an administrative user, named 'admin'.

This user is a regular system account used for IPA server administration.

IPA admin password:

Password (confirm):Активируем форвардинг DNS запросов на вышестоящий сервер. Можно указать несколько.

Do you want to configure DNS forwarders? [yes]: yes

The following DNS servers are configured in systemd-resolved: 8.8.8.8

Do you want to configure these servers as DNS forwarders? [yes]:Разрешаем отсутствующие обратные DNS-зоны.

Do you want to search for missing reverse zones? [yes]:NetBios имя определилось автоматически.

NetBIOS domain name [IPA]:

Сервер точного времени чуть позже настроим.

Do you want to configure chrony with NTP server or pool address? [no]:Получаем сводку по назначенным параметром и приступаем к установке.

Do you want to configure chrony with NTP server or pool address? [no]:

The IPA Master Server will be configured with:

Hostname: srv-ipa-01.ipasngp.com

IP address(es): 10.213.7.4

Domain name: ipasngp.com

Realm name: IPASNGP.COM

The CA will be configured with:

Subject DN: CN=Certificate Authority,O=IPASNGP.COM

Subject base: O=IPASNGP.COM

Chaining: self-signed

BIND DNS server will be configured to serve IPA domain with:

Forwarders: 8.8.8.8

Forward policy: only

Reverse zone(s): 7.213.10.in-addr.arpa.Проверяем, что установка прошла успешно.

Setup complete

Next steps:

1. You must make sure these network ports are open:

TCP Ports:

* 80, 443: HTTP/HTTPS

* 389, 636: LDAP/LDAPS

* 88, 464: kerberos

* 53: bind

UDP Ports:

* 88, 464: kerberos

* 53: bind

* 123: ntp

2. You can now obtain a kerberos ticket using the command: 'kinit admin'

This ticket will allow you to use the IPA tools (e.g., ipa user-add)

and the web user interface.

Be sure to back up the CA certificates stored in /root/cacert.p12

These files are required to create replicas. The password for these

files is the Directory Manager password

The ipa-server-install command was successfulНастройка условной пересылки DNS между контроллерами домена

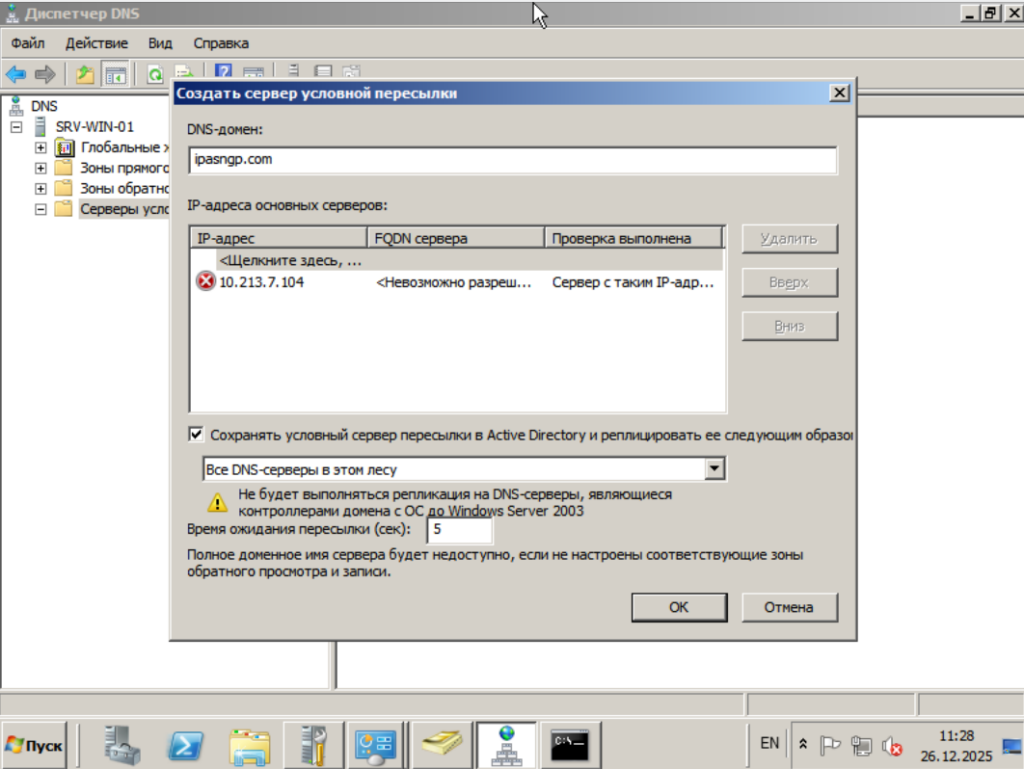

По поводу контроллера домена на базе Windows сервер будем исходить из того, что он уже настроен и нам потребуется лишь настроить зоны условной пересылки до домена ipasngp.com.

Для настройки просто переходим в оснастку управления DNS-сервером и в разделе серверы условной пересылки создаем пересылку на домен ipasngp.com через сервер 10.213.7.104.

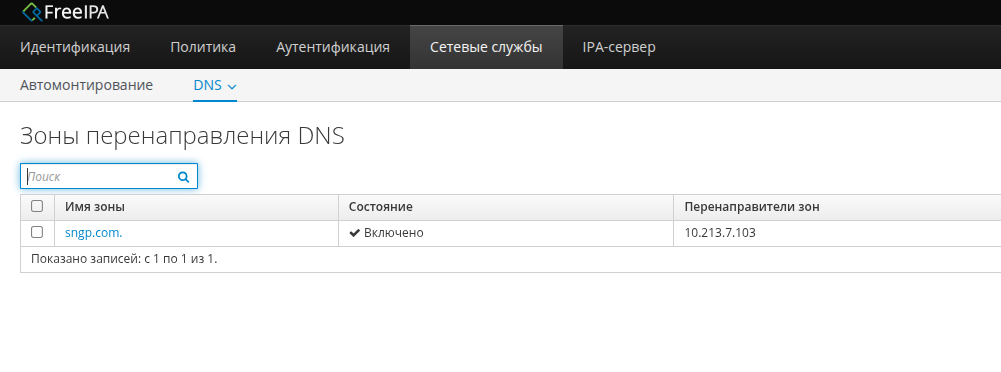

Аналогично настраиваем условную пересылку и на IPA-сервере, для этого используем консольную команду.

# ipa dnsforwardzone-add sngp.com --forwarder=10.213.7.103 --forward-policy=onlyКак вы понимаете на домен AD отправляем запросы через контроллер домена, а на домен IPA соответственно через IPA-сервер.

Проверка настроек и подготовка к настройке доверенных отношений между доменами RedOS IPA и Windows AD

Проверка корректности разрешения SRV-записей доменов.

На стороне Red OS IPA.

# dig SRV _ldap._tcp.sngp.com

; <<>> DiG 9.18.37 <<>> SRV _ldap._tcp.sngp.com

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 56735

;; flags: qr rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 0, ADDITIONAL: 2

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 1232

; COOKIE: a663f64b4a42c25501000000694e4535b1508e5d16528db1 (good)

;; QUESTION SECTION:

;_ldap._tcp.sngp.com. IN SRV

;; ANSWER SECTION:

_ldap._tcp.sngp.com. 600 IN SRV 0 100 389 srv-win-01.sngp.com.

;; ADDITIONAL SECTION:

srv-win-01.sngp.com. 3600 IN A 10.213.7.103

;; Query time: 2 msec

;; SERVER: 127.0.0.1#53(127.0.0.1) (UDP)

;; WHEN: Fri Dec 26 11:20:05 MSK 2025

;; MSG SIZE rcvd: 131# dig SRV _ldap._tcp.ipasngp.com

; <<>> DiG 9.18.37 <<>> SRV _ldap._tcp.ipasngp.com

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 27974

;; flags: qr aa rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 0, ADDITIONAL: 2

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 1232

; COOKIE: fc89326829517a8501000000694e45ab14da782b7fc98fff (good)

;; QUESTION SECTION:

;_ldap._tcp.ipasngp.com. IN SRV

;; ANSWER SECTION:

_ldap._tcp.ipasngp.com. 86400 IN SRV 0 100 389 srv-ipa-01.ipasngp.com.

;; ADDITIONAL SECTION:

srv-ipa-01.ipasngp.com. 1200 IN A 10.213.7.104

;; Query time: 0 msec

;; SERVER: 127.0.0.1#53(127.0.0.1) (UDP)

;; WHEN: Fri Dec 26 11:22:03 MSK 2025

;; MSG SIZE rcvd: 137На стороне Windows AD

nslookup

> set type=srv

> _ldap._tcp.ipasngp.com

> _ldap._tcp.ipasngp.com

> quitРезультат в Windows должен быть аналогичным примеру с IPA.

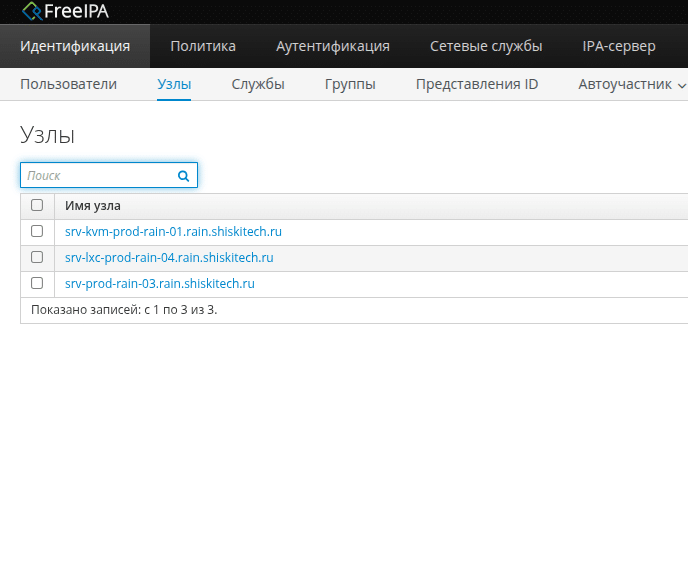

Так-же можно удостовериться, что запись отображается в web-интерфейсе управления FreeIPA (по адресу http://<dc-ipa>).

Установка пакетов и подготовка окружения

Установка пакетов

# dnf install ipa-server-trust-adДля корректной работы IPA-сервера и MSAD требуется версия samba с поддержкой MIT Kerberos (в версии пакета samba должен быть указан суффикс m). Проверим текущий установленный пакет командой.

# smbd -b | grep HAVE_KADM5SRV_MIT

В моем случае установленный пакет отказался без поддержки HAVE_KADM5SRV_MIT и мы запрашиваем список всех штатных пакетов SMB.

# dnf list --showduplicates sambaУстанавливаем подходящий пакет и снова проверям.

# dnf install samba-4.19.9-9m.red80

# smbd -b | grep HAVE_KADM5SRV_MIT

HAVE_KADM5SRV_MITДобавляем дополнительные алгоритмы шифрования для Kerberos

Это необходимо для работы со старыми режимами работы Active Directory. В файле /etc/krb5.conf.d/crypto-policies добавляем.

aes256-cts-hmac-sha1-96 rc4-hmac des-cbc-crc des-cbc-md5Перезапускаем IPA сервис.

# systemctl restart ipaНастройка доверия между IPA и Windows AD

Настройка доверия

Выполните настройку сервера IPA для создания доверительных отношений с доменом Microsoft Active Directory:

# ipa-adtrust-install

Указываем параметры:

- admin password:

- Do you wish to continue? [no]: yes

- Enable trusted domains support in slapi-nis? [no]: yes

Запускаем настройку доверия между доменами.

# kinit admin

# ipa trust-add --type=ad sngp.com --range-type ipa-ad-trust --admin Администратор --password --two-way=trueЕсли установка доверия прошла успешно получим сообщение.

---------------------------------------------------------------------------

Добавлено отношение доверия Active Directory для области (realm) "sngp.com"

---------------------------------------------------------------------------

Имя области (realm): sngp.com

Имя домена NetBIOS: SNGP

Идентификатор безопасности домена: S-1-5-21-556343750-3858071554-1371114912

Направление отношения доверия: Двустороннее отношение доверия

Тип отношения доверия: Домен Active Directory

Состояние отношения доверия: Установлено и провереноПроверяем состояние доверия.

# ipa trust-fetch-domains "sngp.com"

# # ipa trustdomain-find "sngp.com"

Имя домена: sngp.com

Имя домена NetBIOS: SNGP

Идентификатор безопасности домена: S-1-5-21-556343750-3858071554-1371114912

Домен включён: True

---------------------------------

Количество возвращённых записей 1

---------------------------------Создаем связи групп домена Microsoft AD и домена IPA.

Связь для группы «Администраторы домена».

# ipa group-add --desc='ad domain external map' ad_admins_external --external

# ipa group-add --desc='ad domain admins' ad_admins

# ipa group-add-member ad_admins_external --external 'sngp.com\Администраторы домена'

(на запросы «member_user» и «member_group» просто нажать «ввод»)

# ipa group-add-member ad_admins --groups ad_admins_externalАналогично связь для группы пользователи домена.

# ipa group-add --desc='ad domain external map' ad_users_external --external

# ipa group-add --desc='ad domain users' ad_users

# ipa group-add-member ad_users_external --external 'sngp.com\Пользователи домена'

# ipa group-add-member ad_users --groups ad_users_externalПроверка доверия

Создаем в Active Directory пользователя в домене (user) и администратора домена (admin).

Проверяем сведения о пользователе.

# id user@sngp.com

uid=1303601105(user@sngp.com) gid=1303601105(user@sngp.com) группы=1303601105(user@sngp.com),934600006(ad_users),1303600513(пользователи домена@sngp.com)Проверяем сведения о администраторе.

# id admin@sngp.com

uid=1303601103(admin@sngp.com) gid=1303601103(admin@sngp.com) группы=1303601103(admin@sngp.com),1303600512(администраторы домена@sngp.com),1303600513(пользователи домена@sngp.com),934600005(ad_admins),934600006(ad_users)