Так как ситуация с блокировками web-ресурсов становится все хуже, причем и как со стороны РФ (я и без соцсетей проживу зарубежных), но блокировка уже давно и во всю идет со стороны зарубежных ресурсов на основании личной неприязни к моему гео-расположению.

Давайте сегодня быстренько разберемся как можно использовать облачные VPS для маскировки части трафика под зарубежный. Как показывает практика не все зарубежные ресурсы напрямую занимаются анализом юзер-агента и т.п. а посему просто банально блокируют по базам GeoIP.

Не факт, что скоро такие VPS лазейки не прикроют

Самый простой вариант, это использовать IPSec/L2TP сервер и вы можете как настроить его самостоятельно и у меня есть на эту тему очень много годных статей, но сегодня мы сделаем дешево и сердито.

Про финансовую составляющую

- Без ограничения на количество клиентов

- Но с ограничением на ширину канала на всех в 50 мегабит

- Получаем 300 руб/месяц

Соответственно получаем задачку как и на елку влезть и дальше вы сами знаете. Например, в моем случае у меня 500 мегабит, но конечно же мы в РФ и вот такая ирония (часть трафика через роутер, а внутренний трафик на максималках), что у нас одно из самых адекватных соотношений цена/предложение (было, теперь уже проблемно использовать все преимущества на максималках).

Следовательно задачка использовать все плюсы от имеющихся решений и убрать подальше все минусы.

Выбор VPS под ваши требования

Нам нужен зарубежный VPS и желательно не Казахстан и Беларусь, а полноценно притворяться белыми человеками. Сразу могу предупредить, что это не панацея и если вам требуется полноценное средство обхода всего, то как вариант использовать виртуальную машину трафик которой пихаем в соурс-роутинг (микротиком как два пальца, хотя в принципе любая линь с Iptables справится) и для VM ставим регион, язык, часовой пояс и даже DNS не наш должен быть (очень хиро определяют, что ты мил человек стукачок).

Итак, рассмотрим хостинг провайдера Server Space.

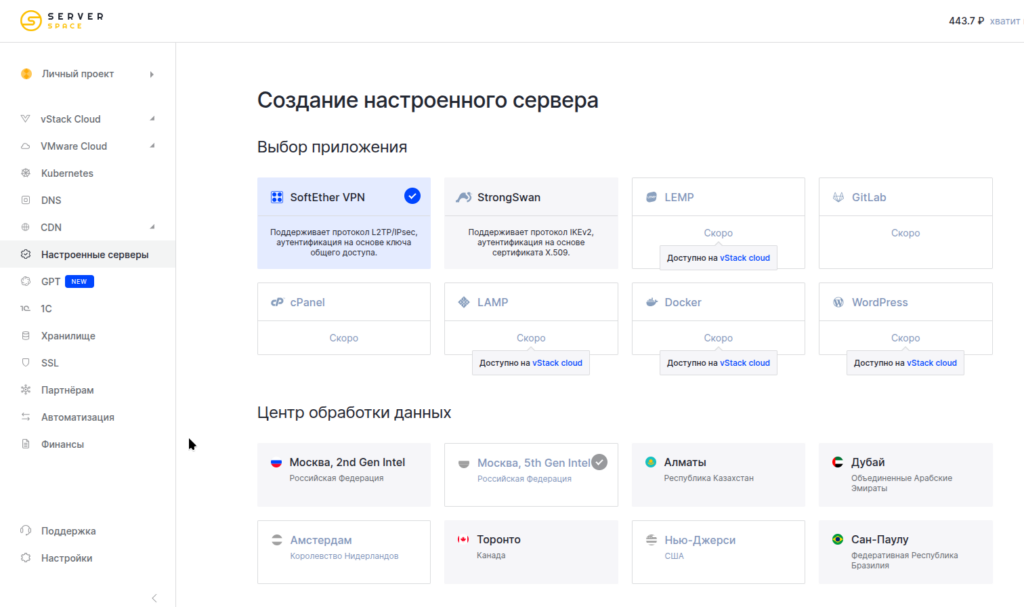

Из плюсов стоит отметить, что вам не потребуется ничего толком то и настраивать и вам просто надо создать преднастроенную VM из шаблона.

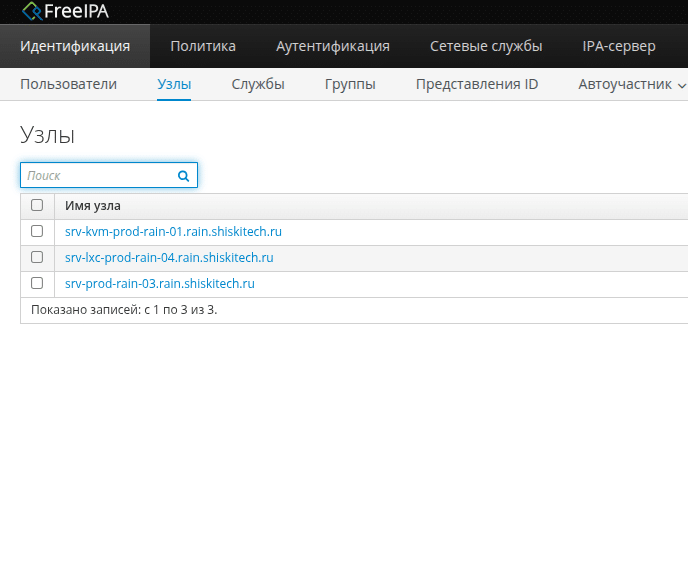

После регистрации в личном кабинете выбираем раздел настроенные серверы и нас интересует SoftEther VPN. Обратите внимание, что цена зависит от места расположения преднастроенной VM и пропускной способности интерфейса. Количество пользователей не ограничено, а вот канал передачи данных ограничен о чем я уже говорил и при активном использовании несколькими клиентами пропускная способность будет проседать и QoS там не предусмотрен.

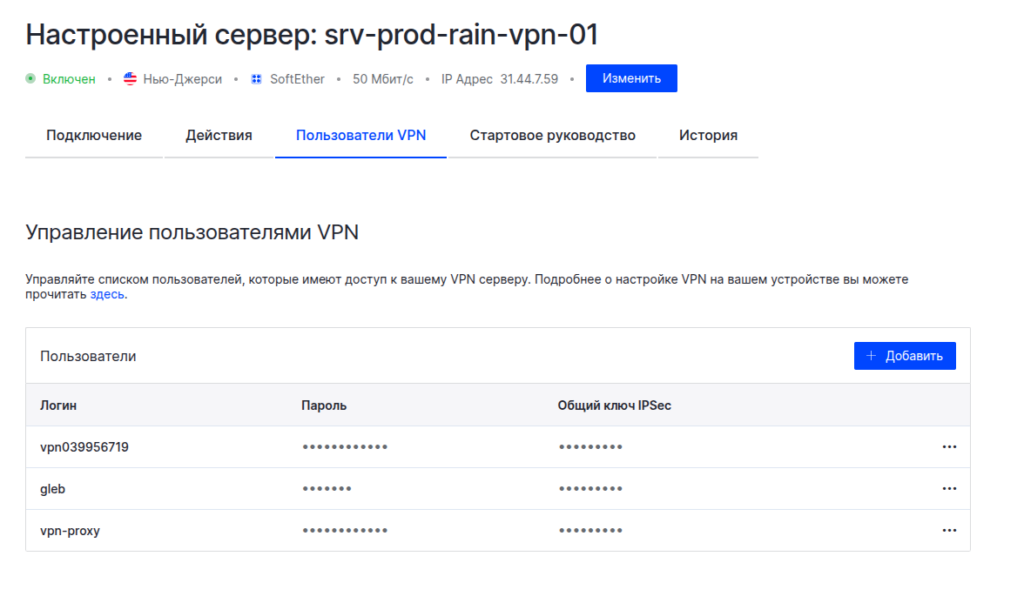

Авторизация и пользователи

SSH-доступа для преднастроенного сервера не предусмотрено, но есть минимальный графический интерфейс которого нам будет более чем достаточно.

Фактически нас интересует:

- Адрес сервера

- Логин

- Пароль

- Общий ключ IPSec

Вот так буквально за 10 минут мы создали VPS для маршрутизации трафика с неограниченным количеством пользователей. Вы уже сейчас можете настроить подключение штатными средствами Windows/Linux и начать пользоваться.

Но наша задачка немного сложнее создания банального VPN и нас интересует выборочный обход ограничений на уровне Mikrotik-роутера (Например для доступа к сайтам Atlassian, Adobe и т.п.).

Настройка на стороне Mikrotik

Так-как у нас есть:

- Адрес сервера

- Логин

- Пароль

- Общий ключ IPSec

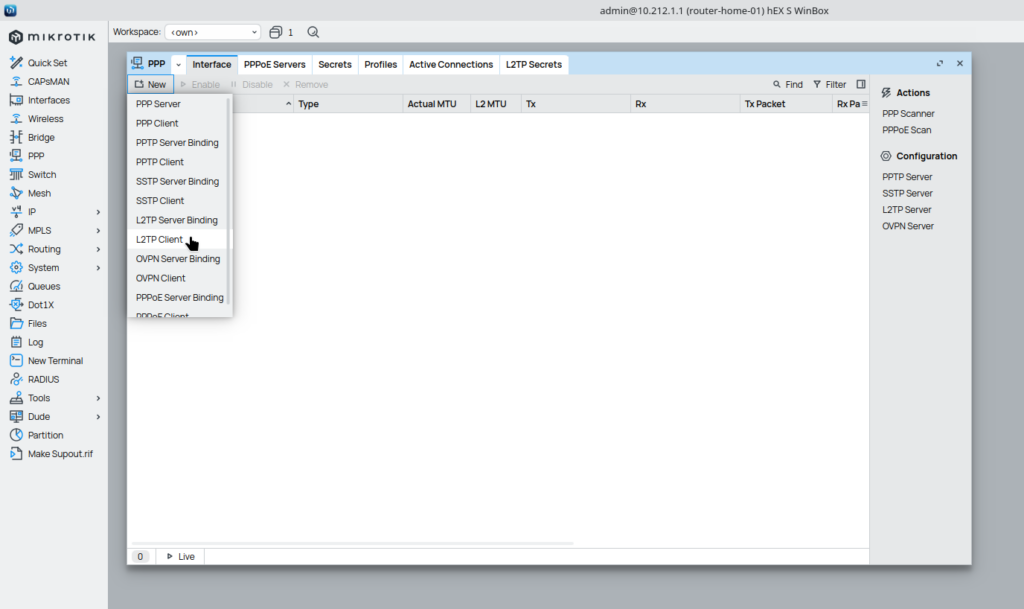

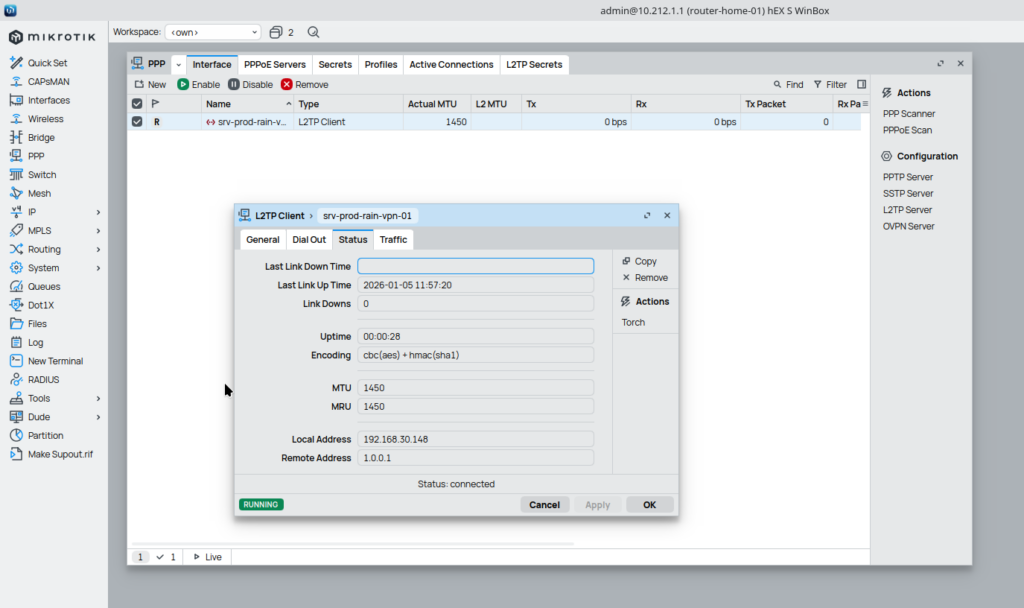

Переходим в раздел PPP и создаем новое подключение L2TP-клиент.

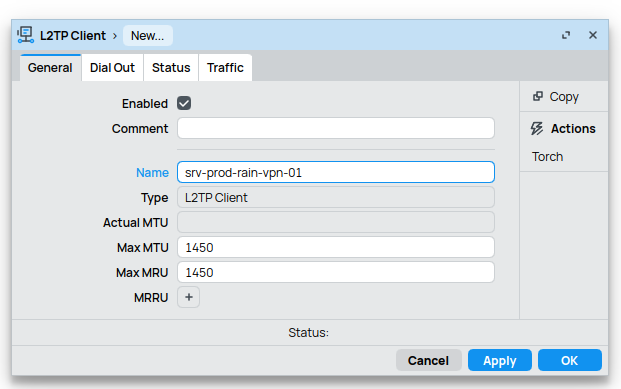

Указываем адекватное имя (в рамках именования объектов инфраструктуры) или просто от балды.

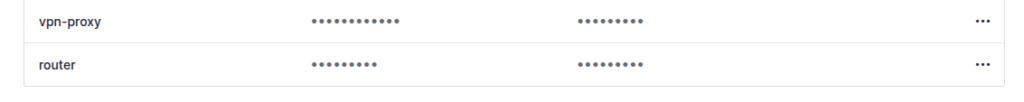

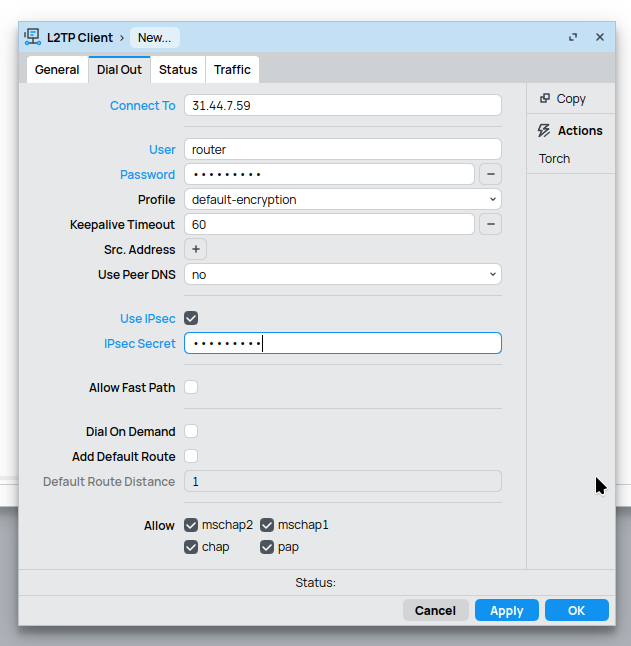

Явки-пароли ключи, просто копируем из нового клиента (напоминаю, что ограничений на количество клиентов нет, есть только на ширину канала).

Дальше банальщина и просто настройки пихаем из того, что создали. Из приколов дальше покажу.

По совместимым алгоритмам я бы советовал подумать и оставить только mschap2.

Ну на данном этапе как-бы все понятно и вот про то, что я всегда говорил и буду говорить адресация от провайдера, это всегда интересно, а пересечение с внутренней инфраструктурой это очень весело.

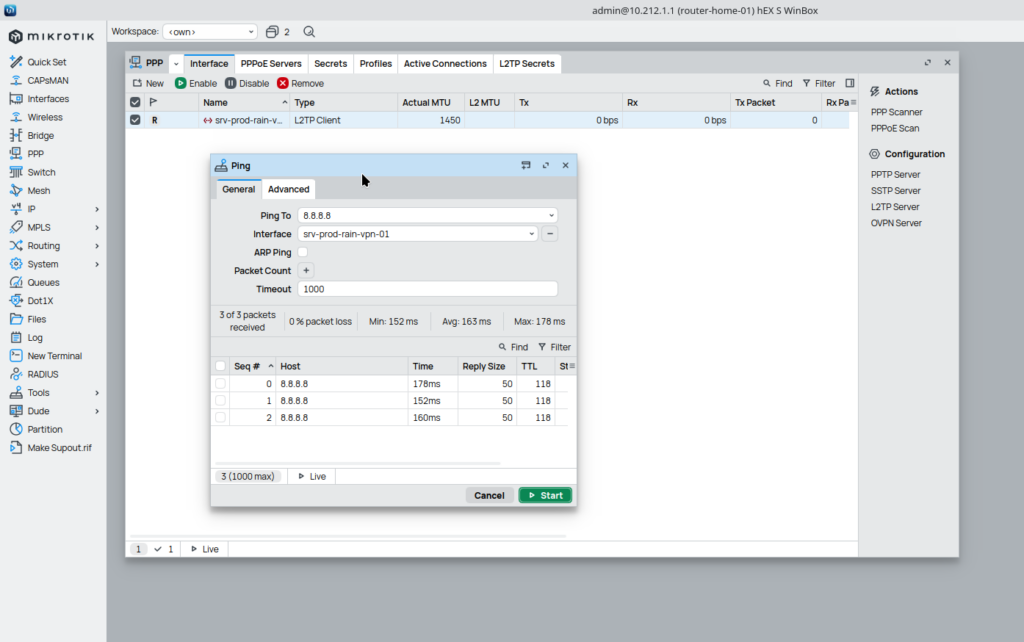

Теперь пойдем пинговать DNS-гугла, но мы сделаем это немного странно.

Любознательные читатели знают, что в сетях L4 и выше можно творить лютую магию. Здесь, мы посмотрели, что это решение работает и трафик идет через нужный шлюз. Давайте разбираться с маршрутизацией, собственно для чего мы и собрались.

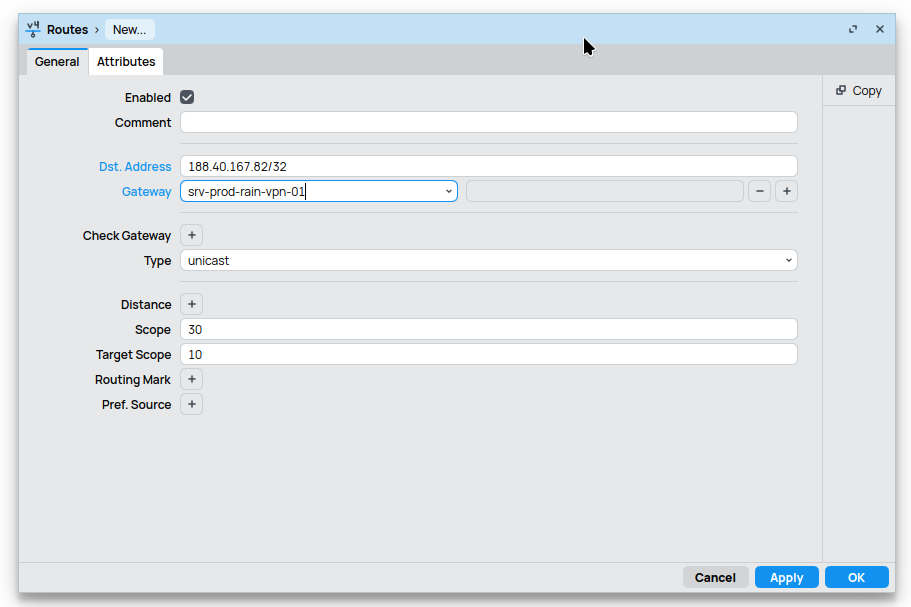

Выборочная маршрутизация через L2TP/IPSEC шлюз

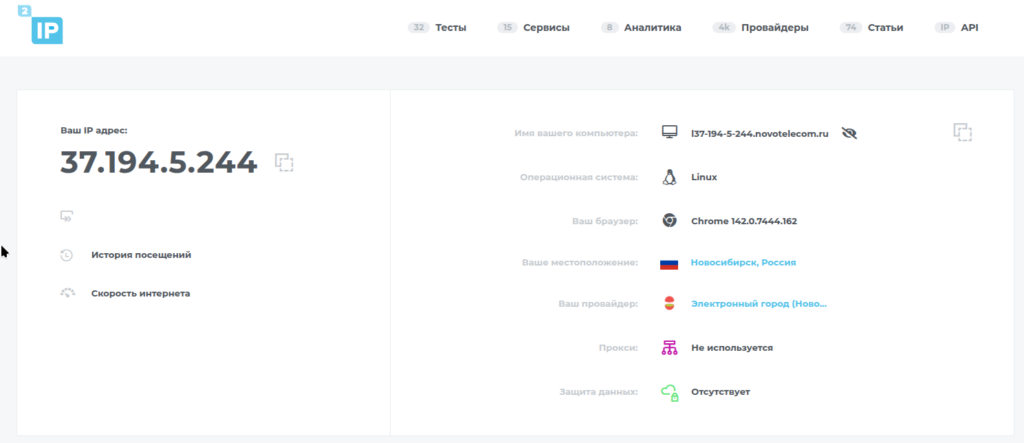

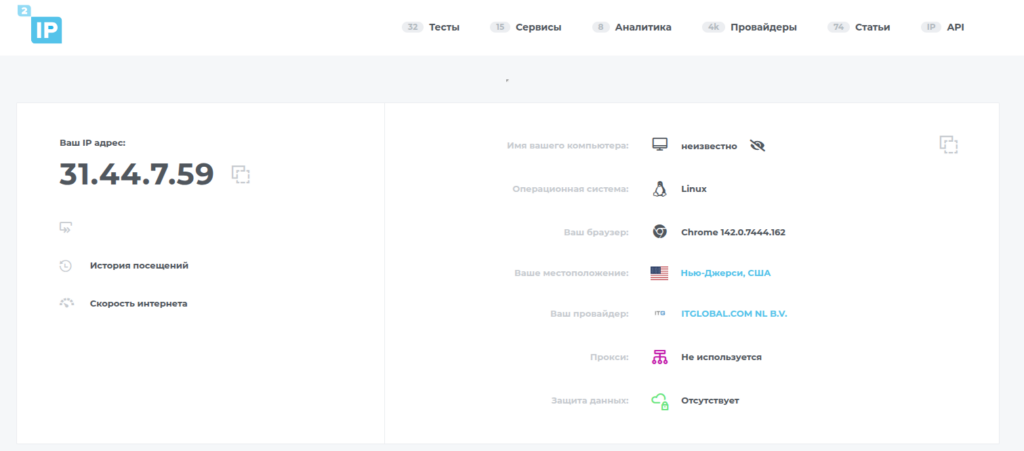

Для теста будем настраивать маршрут до 2ip.ru (есть еще куча сервисов которые определяют на внешний адрес откуда мы пришли, но для теста возьмем пока этот).

Определяемся с адресами сервиса и для этого будем использовать банальный nslookup. Сервис определяет, что мы в Новосибирске и это правильно.

# nslookup 2ip.ru

Server: 127.0.0.53

Address: 127.0.0.53#53

Non-authoritative answer:

Name: 2ip.ru

Address: 188.40.167.82На Микротике говорим, что на этот конкретный адрес нам надо ходить через шлюз L2TP (IP->Routes).

И все прекрасно, теперь отображается, что мы в Америке.

Итого. Далее думаю схема понятна и до зарубежных ресурсов которые нас по гео-признаку блокируют рисуем маршруты (у меня в заметках есть пулы адресов популярных IT-сервисов которые нас блокируют по гео-признаку).

Тут стоит отметить, что один черт заплатить им с РФ карты не получится, например за обученные ML-модельки, но при этом бесплатное добро можно взять и не получить бан по GeoIP (что довольно критично при настройке доступа к репозитариям, где при использовании http-прокси очень много манипуляций).