SoftEther VPN — мощный мультипротокольный VPN‑сервер с поддержкой L2TP/IPsec, OpenVPN, SSTP, EtherIP и собственного протокола SecureNAT.

Как я уже говорил графического интерфейса для управления SoftEther под Linux не существует, но есть достаточно мощный консольный интерфейс для управления и сегодня мы рассмотрим как им пользоваться.

Подготовка системы

Обновим операционную систему:

Для Debian/Ubuntu:

# apt update && sudo apt upgrade -yДля RHEL/CentOS/Fedora

# dnf update -yУстановим необходимые зависимости:

# apt install build-essential wget unzip -y # Debian/Ubuntu

# dnf groupinstall "Development Tools" -y # RHEL/CentOS/Fedora

# dnf install gcc make # Для RedOSСкачивание и сборка SoftEther

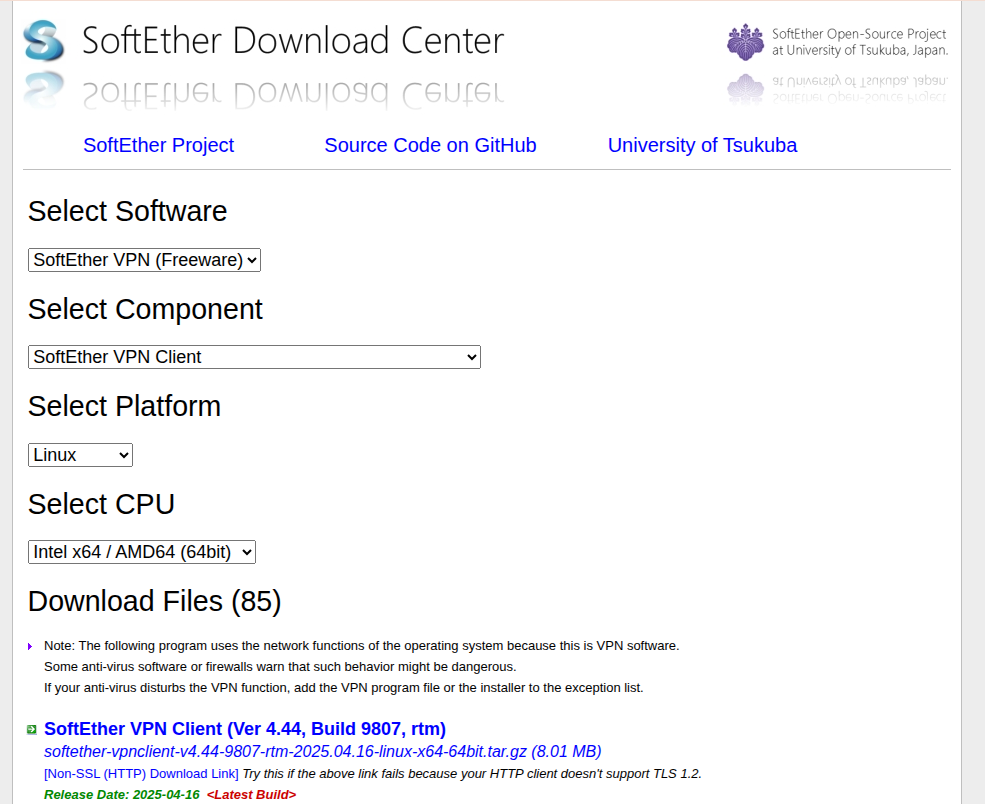

Скачайте актуальную версию с официального сайта (проверьте корректность ссылки на https://www.softether.org/5-download):

# wget https://github.com/SoftEtherVPN/SoftEtherVPN_Stable/releases/download/v4.44-9807-rtm/softether-vpnserver-v4.44-9807-rtm-2025.04.16-linux-x64-64bit.tar.gz

_Intel_x64_or_AMD64/softether-vpnserver-v5.02-9674-beta-2023.06.18-linux-x64-64bit.tar.gz

# tar -xvf ./softether-vpnserver-v4.44-9807-rtm-2025.04.16-linux-x64-64bit.tar.gz

# mv ./vpnserver/ /opt/vpnserverСобираем сервер:

# cd /opt/vpnserver/

# ./.install.sh

# chmod +x /opt/vpnserver/vpnserverНастройка сервера

Тестовый запуск сервера:

# ./vpnserver startСервис для автозапуска VPN-сервера /etc/systemd/system/vpnserver.service:

[Unit]

Description=SoftEther VPN Server

After=network.target

[Service]

Type=forking

ExecStart=/opt/vpnserver/vpnserver start

ExecStop=/opt/vpnserver/vpnserver stop

# Optionally, add a delay to ensure the start process fully completes

# ExecStartPost=/bin/sleep 3s

[Install]

WantedBy=multi-user.targetАвтозапуск сервиса:

# systemctl daemon-reload

# systemctl start vpnserver

# systemctl enable vpnserverНастройка через vpncmd

Запустите утилиту управления:

# ./vpncmdВ интерактивном меню выберите:

- 1 (Management of VPN Server or VPN Bridge)

- Введите localhost:5555 (порт по умолчанию)

Для перехода в режим администрирования на этапе:

If connecting by server admin mode, please press Enter without inputting anything.Просто нажмите Enter.

Установите пароль администратора:

ServerPasswordSetВведите и подтвердите надёжный пароль.

Создайте виртуальный хаб (VPN‑сеть):

HubCreate main-hubПерейдите в контекст хаба:

Hub main-hubДобавьте пользователя:

На этапе создания пользователя при указании группы нажмите Enter.

UserCreate testuser

UserPasswordSet testuserВведите пароль для пользователя .

Включите L2TP/IPsec (опционально):

IpsecEnableВведите PSK (Pre‑Shared Key) и другие параметры.

Включите OpenVPN (опционально):

OpenVPNEnableНастройка брандмауэра

Откройте необходимые порты в Ubuntu (пример для ufw):

# ufw allow 5555/tcp # управление сервером

# ufw allow 443/tcp # HTTPS (если используется)

# ufw allow 1194/udp # OpenVPN

# ufw allow 500/udp # IPsec IKE

# ufw allow 4500/udp # IPsec NAT‑T

# ufw reloadДля firewalld (RHEL/CentOS):

# firewall-cmd --permanent --add-port=5555/tcp

# firewall-cmd --permanent --add-port=1194/udp

# firewall-cmd --permanent --add-port=500/udp

# firewall-cmd --permanent --add-port=4500/udp

# firewall-cmd --reloadНастройка сетевого моста при необходимости

В режиме администратора (без выбора хаба):

BridgeEnableПараметры моста:

BridgeCreate command - Create Local Bridge Connection

Virtual Hub Name to Create Bridge: main-hub

Bridge Destination Device Name: enp1s0Настройка клиента (Linux)

Установите SoftEther VPN Client:

Установка в целом аналогичная серверу, но загружаем другой пакет:

# wget https://github.com/SoftEtherVPN/SoftEtherVPN_Stable/releases/download/v4.44-9807-rtm/softether-vpnclient-v4.44-9807-rtm-2025.04.16-linux-x64-64bit.tar.gz

# tar -xvf ./softether-vpnclient-v4.44-9807-rtm-2025.04.16-linux-x64-64bit.tar.gz

# mv ./vpnclient/ /opt/vpnclient/

# cd /opt/vpnclient/

# ./.install.shЗапустите клиент:

Тестовый запуск VPN-клиента:

# ./vpnclient startЗапускаем в виде сервиса /etc/systemd/system/vpnclient.service:

[Unit]

Description=SoftEther VPN Client

After=network.target

[Service]

Type=forking

ExecStart=/opt/vpnclient/vpnclient start

ExecStop=/opt/vpnclient/vpnclient stop

# Optionally, add a delay to ensure the start process fully completes

# ExecStartPost=/bin/sleep 3s

[Install]

WantedBy=multi-user.targetАвтозапуск при старте сервера:

# systemctl daemon-reload

# systemctl start vpnclient.service

# systemctl enable vpnclient.serviceНастройте подключение через vpncmd:

# ./vpncmdВыберите 2 (Management of VPN Client).

Добавьте VPN‑соединение:

AccountCreate MyVPN /SERVER:server-ip:5555 /HUB:main-hub /USERNAME:testuserУстановите пароль:

AccountPasswordSet MyVPNПодключитесь:

AccountConnect MyVPN7. Проверка соединения

На клиенте проверьте IP:

ip addr showИли:

curl ifconfig.meНа сервере проверьте активные сессии:

sudo ./vpncmd

Hub MyHub

SessionListПроверяем статус подключения:

AccountList

AccountList command - Get List of VPN Connection Settings

Item |Value

----------------------------+-----------------------------------------

VPN Connection Setting Name |MyVPN

Status |Connected

VPN Server Hostname |mar-op.ru:5555 (Direct TCP/IP Connection)

Virtual Hub |MyHub

Virtual Network Adapter Name|VPN

The command completed successfully.Отключаемся:

AccountDisconnect MyVPN