Продолжаем разбираться с работой Ред ОС 8 в корпоративной среде и сегодня займемся централизованной авторизацией рабочих станций и серверов в домене IPA.

Подготовка к развертыванию кластера IPA

Подготовка хостов

Для подготовки серверов воспользуемся предыдущей инструкцией Установка RedOS 8 с одним лишь отличием, а именно выбираем режим минимальный сервер без графического интерфейса.

В моем случае получился вот такого вида сервер:

srv-ad-redos-01

- hosname: srv-ad-redos-01

- ipaddress: 10.213.7.4

Клонируем наш сервер и изменим его адрес хоста при помощи утилиты nmtui и в итоге получим второй сервер.

Имя хоста меняем при помощи утилиты hostnamectl.

# hostnamectl set-hostname srv-ad-redos-02Получаем второй хост:

srv-ad-redos-02

- hosname: srv-ad-redos-02

- ipaddress: 10.213.7.5

Настройка первого контроллера IPA

Базовая настройка окружения хоста IPA

Вносим изменения в /etc/nsswitch.conf.

hosts: files dnsОтключаем systemd-resolved на localhost для чего исправляем файл /etc/systemd/resolved.conf и меняем параметр DNSStubListener на no.[Resolve]

#DNS=

#FallbackDNS=

#Domains=

#DNSSEC=no

#DNSOverTLS=no

#MulticastDNS=no

#LLMNR=resolve

#Cache=yes

#CacheFromLocalhost=no

DNSStubListener=no

#DNSStubListenerExtra=

#ReadEtcHosts=yes

#ResolveUnicastSingleLabel=noПерезапускаем службу systemd-resolved:

# systemctl restart systemd-resolved.serviceДобавляем записи в /etc/hosts описывающие адрес до хоста домена.

10.213.7.4 srv-ad-redos-01.ipa.sngp.com

10.213.7.4 srv-ad-redos-01Принудительно указываем имя хоста в файле /etc/sysconfig/network:

HOSTNAME=srv-ad-redos-01Устанавливаем пакеты:

# dnf install ipa-server-dns pki-ca pki-kra pki-acmeРазвертывание контроллера домена IPA

Для развертывания нам надо запустить мастер настройки ответить на ряд вопросов.

# ipa-server-installВключаем интегрированный DNS-сервер.

Do you want to configure integrated DNS (BIND)? [no]: yesСледующим пунктом указываем полное имя хоста включая будущий домен.

Server host name [srv-ad-redos-01]:srv-ad-redos-01.ipa.sngp.comИмя домена будет определено автоматически.

Please confirm the domain name [ipa.sngp.com]:Realm аналогично определен автоматически.

Please provide a realm name [IPA.SNGP.COM]Задаем пароли сервисных пользователей.

Directory Manager password:

Password (confirm):

The IPA server requires an administrative user, named 'admin'.

This user is a regular system account used for IPA server administration.

IPA admin password:

Password (confirm):Активируем форвардинг DNS запросов на вышестоящий сервер. Можно указать несколько.

Do you want to configure DNS forwarders? [yes]: yes

The following DNS servers are configured in systemd-resolved: 8.8.8.8

Do you want to configure these servers as DNS forwarders? [yes]:Разрешаем отсутствующие обратные DNS-зоны.

Do you want to search for missing reverse zones? [yes]:NetBios имя определилось автоматически.

NetBIOS domain name [IPA]:

Сервер точного времени чуть позже настроим.

Do you want to configure chrony with NTP server or pool address? [no]:Получаем сводку по назначенным параметром и приступаем к установке.

Do you want to configure chrony with NTP server or pool address? [no]:

The IPA Master Server will be configured with:

Hostname: srv-ad-redos-01.ipa.sngp.com

IP address(es): 10.213.7.4

Domain name: ipa.sngp.com

Realm name: IPA.SNGP.COM

The CA will be configured with:

Subject DN: CN=Certificate Authority,O=IPA.SNGP.COM

Subject base: O=IPA.SNGP.COM

Chaining: self-signed

BIND DNS server will be configured to serve IPA domain with:

Forwarders: 8.8.8.8

Forward policy: only

Reverse zone(s): 7.213.10.in-addr.arpa.Проверяем, что установка прошла успешно.

Setup complete

Next steps:

1. You must make sure these network ports are open:

TCP Ports:

* 80, 443: HTTP/HTTPS

* 389, 636: LDAP/LDAPS

* 88, 464: kerberos

* 53: bind

UDP Ports:

* 88, 464: kerberos

* 53: bind

* 123: ntp

2. You can now obtain a kerberos ticket using the command: 'kinit admin'

This ticket will allow you to use the IPA tools (e.g., ipa user-add)

and the web user interface.

Be sure to back up the CA certificates stored in /root/cacert.p12

These files are required to create replicas. The password for these

files is the Directory Manager password

The ipa-server-install command was successfulТест работоспособности IPA

Получаем Kerberos tiket для теста.

# kinit adminЗапрашиваем тикеты.

[root@srv-ad-redos-01 etc]# klist

Ticket cache: KEYRING:persistent:0:0

Default principal: admin@IPA.SNGP.COM

Valid starting Expires Service principal

14.11.2025 13:22:44 15.11.2025 12:54:12 krbtgt/IPA.SNGP.COM@IPA.SNGP.COMЗапрашиваем данные пользователя.

# ipa user-find admin

---------------------------------------

установлено соответствие 1 пользователя

---------------------------------------

Имя учётной записи пользователя: admin

Фамилия: Administrator

Домашний каталог: /home/admin

Оболочка входа: /bin/bash

Имя учётной записи: admin@IPA.SNGP.COM

Псевдоним учётной записи: admin@IPA.SNGP.COM, root@IPA.SNGP.COM

UID: 1140800000

ID группы: 1140800000

Учётная запись отключена: False

---------------------------------

Количество возвращённых записей 1

---------------------------------Настройка Firewall

Если требуется закрыть сервер Firewall-ом, то необходимо выполнить следующие команды.

# dnf install firewalld

# systemctl enable --now firewalld

# firewall-cmd --permanent --add-port=53/{tcp,udp} --add-port={88,464}/{tcp,udp} --add-port=123/udp --add-port={389,636}/tcp --add-port=22/tcp

# firewall-cmd --reloadПодключение к LDAP-каталогу

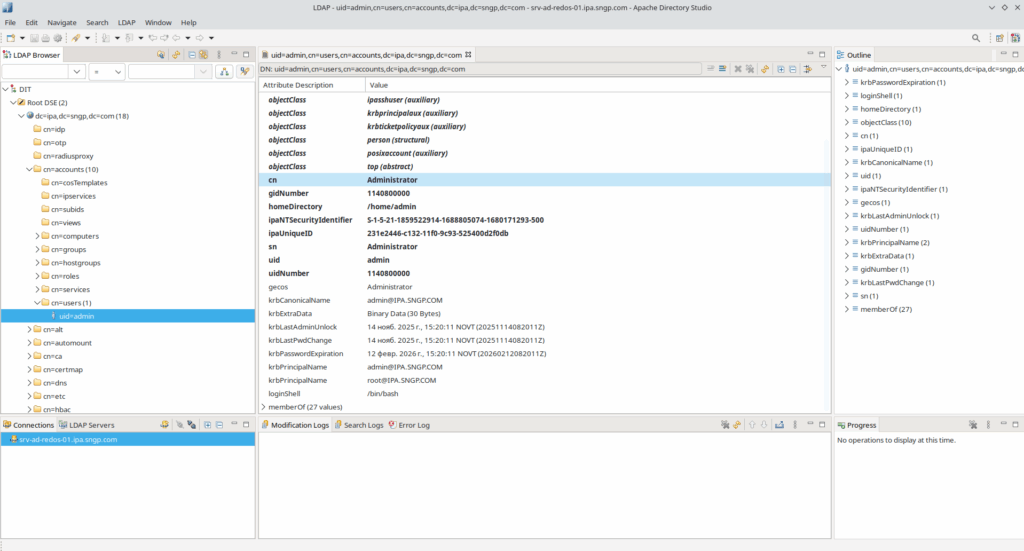

Для подключения к LDAP каталогу удобно использовать Apache Directory Studio который можно получить по адресу https://directory.apache.org/studio/download/download-linux.html.

Приложение создано на движке Eclipse и если вы работали с DbBeaver, то разобраться с ADS для вас не составит труда.

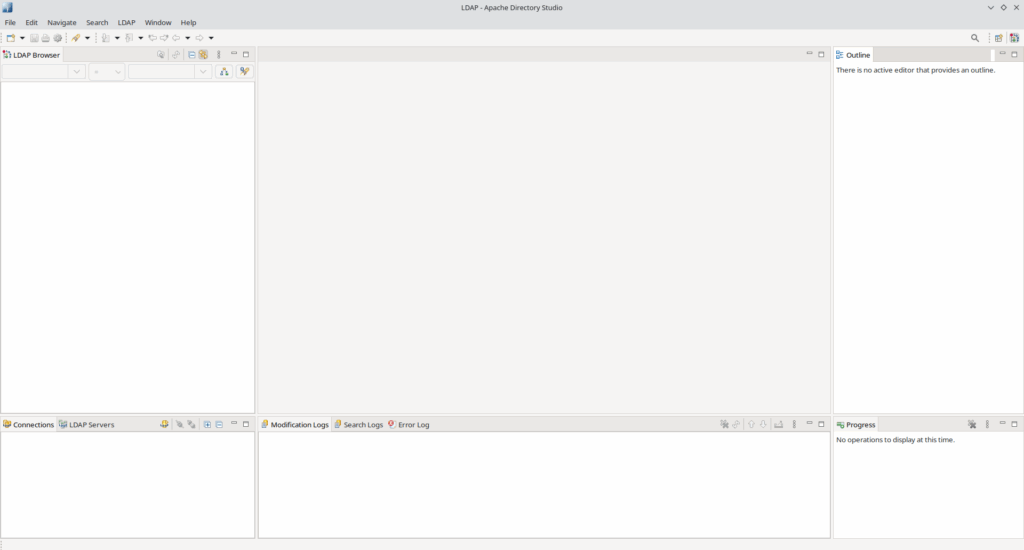

После запуска открывается основное окно приложения.

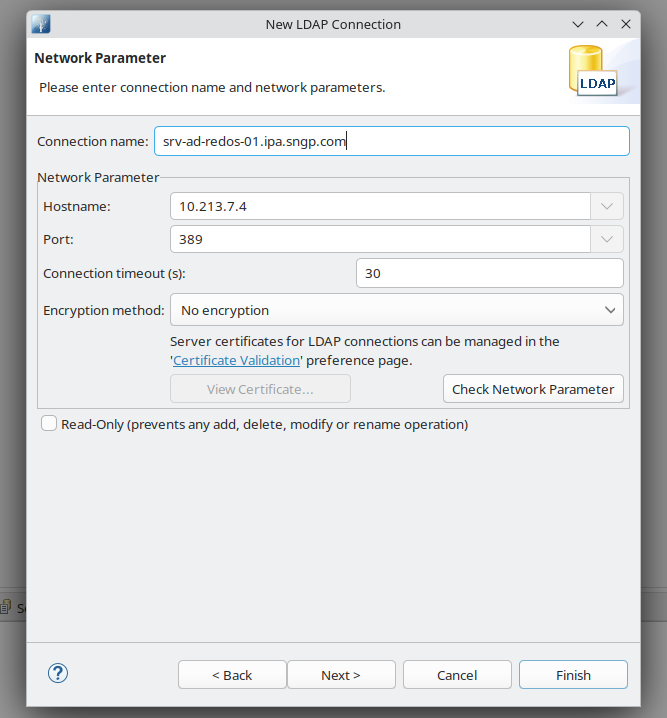

Выбираем мастер настройки подключения к LDAP.

Настройка подключения к LDAP.

Для настройки подключения нам понадобится dn пользователя который мы можем получить при помощи команды:

# ipa user-find admin --all

---------------------------------------

установлено соответствие 1 пользователя

---------------------------------------

dn: uid=admin,cn=users,cn=accounts,dc=ipa,dc=sngp,dc=com

Имя учётной записи пользователя: admin

Фамилия: Administrator

Полное имя: Administrator

Домашний каталог: /home/admin

GECOS: Administrator

Оболочка входа: /bin/bash

Имя учётной записи: admin@IPA.SNGP.COM

Псевдоним учётной записи: admin@IPA.SNGP.COM, root@IPA.SNGP.COM

Окончание действия пароля пользователя: 20260212082011Z

UID: 1140800000

ID группы: 1140800000

Учётная запись отключена: False

Хранимый пользователь: False

Участник групп: admins, trust admins

ipantsecurityidentifier: S-1-5-21-1859522914-1688805074-1680171293-500

ipauniqueid: 231e2446-c132-11f0-9c93-525400d2f0db

krbextradata: AAI75hZpcm9vdC9hZG1pbkBJUEEuU05HUC5DT00A

krblastadminunlock: 20251114082011Z

krblastpwdchange: 20251114082011Z

objectclass: top, person, posixaccount, krbprincipalaux, krbticketpolicyaux, inetuser, ipaobject, ipasshuser, ipaSshGroupOfPubKeys,

ipaNTUserAttrs

---------------------------------

Количество возвращённых записей 1

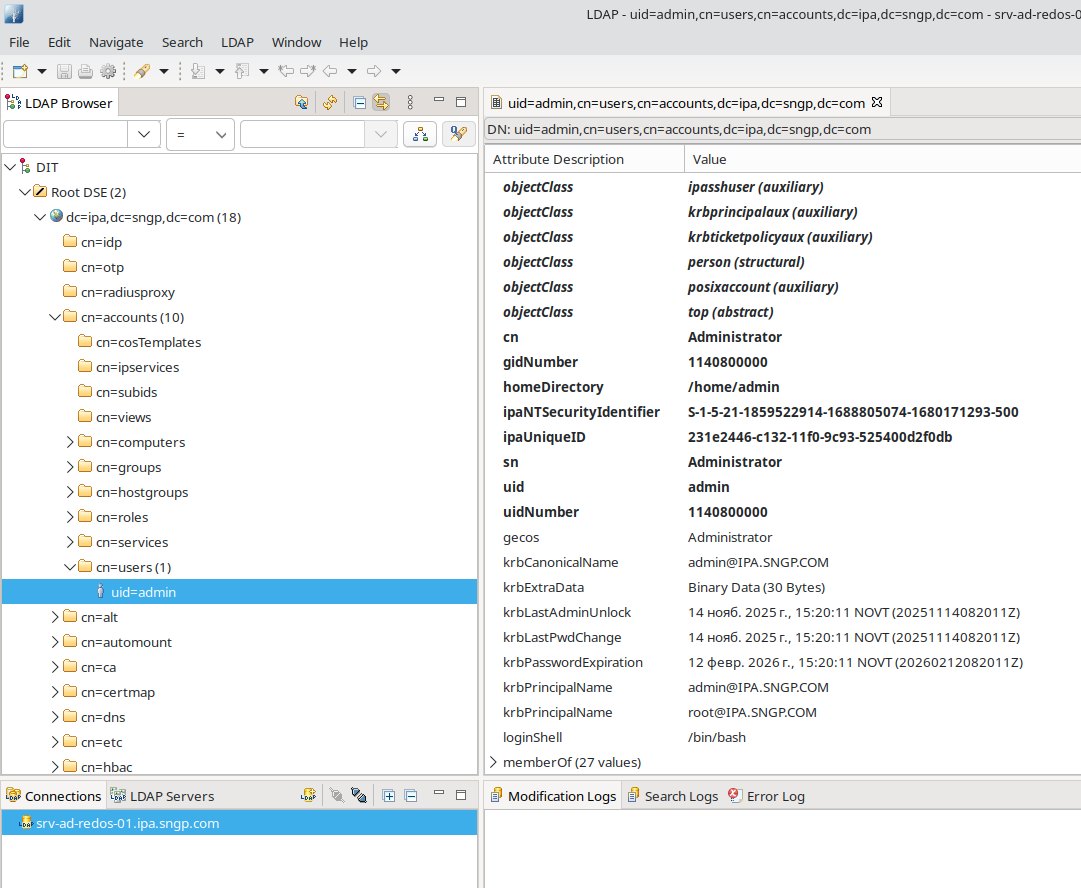

---------------------------------Проверяем настройки подключения к LDAP.

Структура LDAP отображается и можно начинать работать.